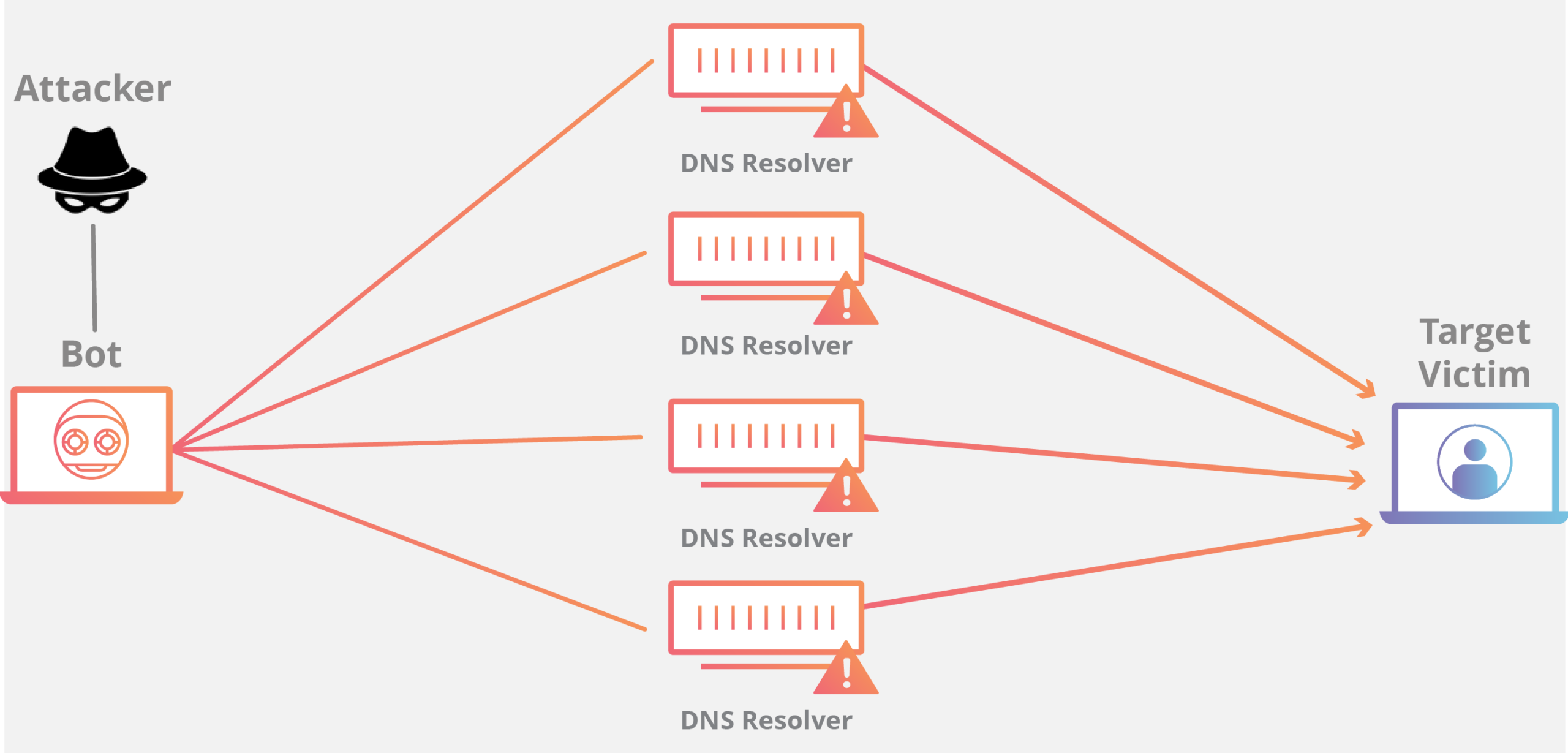

DDoS це дуже красива назва для найтупішої атаки в інтернеті, яка полягає у вичерпанні ресурсу вебсайта чи вебсервера за мобільним додатком. Хакери беруть вже наявний ботнет (багато пристроїв, попередньо зламаних та об’єднаних системою керування) і програмують його відправляти багато запитів на певний ресурс. Як багато? Достатньо, щоб легітимним користувачам, тобто нам з вами, цього ресурсу не вистачило.

Як можна протистояти DDoS? Якщо не розглядати ідіотські способи типу вимкнути сервіс (вітаю, атака пройшла вдало, вас більше немає в інтернеті) чи розширити потужності (в певний момент вас ваш провайдер просто оголосить інтернету, що вас не існує, бо ніхто не стане втрачати увесь бізнес через одного клієнта), то є лише один конструктивний спосіб: ідентифікувати джерела шкідливих запитів та заблокувати їх.

Як розрізнити шкідників та легітимних користувачів? Тут є два варіанти. Перший це просто спостерігати за активністю (швидкість та характер запитів) та вирізняти аномальні дії: надто багато запитів у хвилину, походження з неприродних регіонів тощо. Другий це спробувати додатково перевірити чи користувач не бот – дати розгадати капчу або запустити в браузері спеціальний скрипт й пересвідчитися, що це справжній додаток, а не генератор трафіку.

Звісно що виконувати ці маніпуляції з трафіком потужної DDoS-атаки не під силу неспеціалізованому вебресурсу. Для цього існують спеціальні глобальні сервіси та локальні засоби захисту. Різниця між ними в тому, скільки шкідливого трафіку вони можуть знешкодити. Якщо мова про іграшкову атаку, то вистачить й скриньки у серверній. Якщо ж мова про глобальну атаку, то проковтнути її зможе лише глобальний сервіс.

Іншими словами, ви можете спробувати захиститись від DDoS самотужки, заплативши гроші за блимаючу скриньку у власній серверній та роботи з її встановлення, налаштування, та технічного обслуговування. Але в цього рішення буде дуже низький больовий поріг і його можна буде завалити за умовні 500 доларів на годину.

Якщо ж перед вами стоїть серйозний противник, який може згенерувати у ваш бік рекордний DDoS, то “наземні” рішення вам не допоможуть. Єдине, що може вас врятувати, це спеціалізований хмарний сервіс, який приховає вас від усього світу й буде ретельно перевіряти кожен пакет перед тим, як пропустити його до вашого вебдодатка. Такі сервіси набагато потужніші за скринькові рішення, а на довгій дистанції ще й дешевші.

Чому ж тоді у нас взагалі є така проблема, як DDoS? Чому айтівці з Приватбанку та Дії не сховали свої сервери за умовною Cloudflare та не показали ботнетам агресора середній палець? А ось це, друзі, окрема дуже цікава тема.

Річ у тому, що айтішники то може й зрозуміли вже, що час “блимаючих скриньок” залишився у дев’яностих, і єдиний спосіб впоратися з глобальною атакою це використати глобальний сервіс захисту. Проте тут блимаючим скринькам на допомогу приходять паперові тигри.

Державні регулятори, які по ідеї мали б наполягати на ефективному захисті даних та доступності послуг, натомість наполягають на їхній “суверенності”. Скеровуючись середньовічною інтуїцією, що свої дані у безпеці лише у своєму ж дата-центрі та на своїй території, банківські та державні регулятори змушують банки та державні органи використовувати лише національних провайдерів зв’язку, послуг, та обробки даних.

І справа тут не лише в забобонах. Розвінчати віру в те, що хтось може захистити електронну пошту десь на власному сервері Exchange краще, ніж це у хмарі зробить Microsoft чи Google, неважко. Достатньо один раз показати, що це неможливо, сто разів так робили. Тому просунуті менеджери та експерти чудово знають, що глобальна хмара надійніша та безпечніша, ніж сервер в підвалі.

Але зробити нічого не можуть, тому що вимоги регуляторів непохитні. Причин в цього повна купа, але я хочу виділити найбільш спекулятивну: корупцію. Адже вимоги зберігати та обробляти дані в юрисдикції регулятора не лише дозволяють йому будь-коли прийти до датацентру та вийняти дані з серверів. Вони створюють ринок для локальних датацентрів, типу хмарних провайдерів та іграшкових блимаючих скриньок якими можна додатково прикрасити серверну стійку, щоб сервіс ліг під DDoS-ом не одразу, а за декілька хвилин.

Наземні датацентри для класифікованих даних з грифами “секретно” та “супер-секретно” це ще най буде, адже до них апріорі не мільйон людей мають доступ. Але “суверенність” вебсерверів банківських та державних послуг, а особливо засобів їх захисту від DDoS, це питання відкрите і поки що я бачу на нього два варіанти відповіді: некомпетентність та корупція. Я схиляюся до другого.

Будь-які аргументи прихильників феодального устрою в регулюванні ІТ-сервісів нейтралізуються використанням сильної криптографії. Але деколи вони й тут намагаються блиснути гранями: мовляв, Cloudflare SSL не підтримує українські алгоритми шифрування. Це ще один пліт навколо “інформаційного суверенітету”.

Проте замість того, щоб працювати з постачальником дієвого засобу захисту з метою додавання алгоритмів ДСТУ до його меню, регулятори змушують банки та державні органи купувати та встановлювати у серверних елементи декору, які ці алгоритми ніби то підтримують, а по факту не завжди вмикають.

Що з цим можна зробити? Та дуже просто все: дозволити постачальникам сервісів, що складають основу реального суверенітету України, використовувати дієві засоби захисту, які суперечать вигаданому регуляторами суверенітету даних. Принаймні в екстрених ситуаціях. Ну тобто зараз.