Дуже цікава та контрінтуїтивна тенденція відбувається у світі ransomware. Кіберзлочинні банди все частіше скуповують початковий доступ до мережі жертви у легітимних інсайдерів. Один такий випадок став відомий минулого року, коли натуралізований росіянин намагався підкупити працівника Tesla й розмістити шкідливе програмне забезпечення у мережі компанії. А тепер банда криптоздирників LockBit пропонує винагороду працівникам та консультантам за розміщення вірусів у мережах їхніх наймачів.

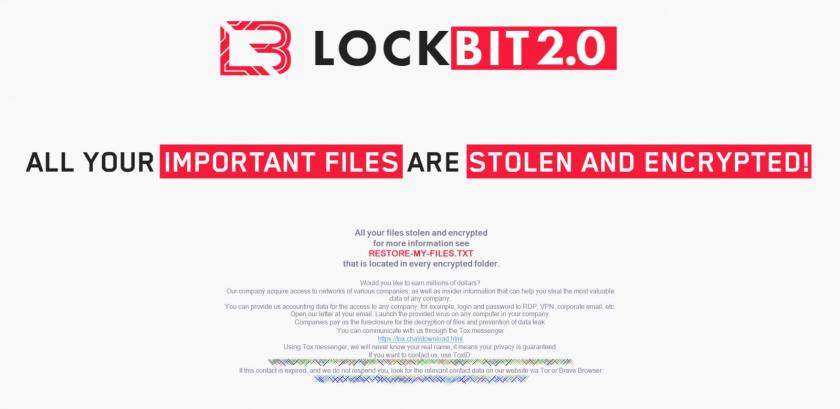

New LockBit 2.0 wallpaper recruiting insiders (BlippingComputer)

“Would you like to earn millions of dollars?

Our company acquire access to networks of various companies, as well as insider information that can help you steal the most valuable data of any company.

You can provide us accounting data for the access to any company, for example, login and password to RDP, VPN, corporate email, etc. Open our letter at your email. Launch the provided virus on any computer in your company.

Companies pay us the foreclosure for the decryption of files and prevention of data leak.

You can communicate with us through the Tox messenger https://tox.chat/download.html

Using Tox messenger, we will never know your real name, it means your privacy is guaranteed.

If you want to contact us, use ToxID: xxxx”

Це щось новеньке. Раніше як було: в компанію-жертву відбувалося початкове проникнення. Скажімо, через вразливість у системі, або через фішинг логіна та пароля віддаленого доступу. Цей початковий доступ виставлявся на продаж на форумі в Даркнеті та купувався кимось, хто цікавився ураженою компанією. Мета була очевидна: монетизація доступу або його використання для подальших атак. Зокрема, ходили чутки, що первинний доступ до сервера оновлення M.E.Doc отримали не росіяни, а хтось із їхніх союзників. Але атаки то справа темна, давайте краще про монетизацію.

Як це працює?

Перетворити доступ на гроші можна у кілька способів. Можна, наприклад, просто викрасти їх, захопивши контроль над фінансовими системами та здійснивши перекази на зовнішні рахунки. Це досить ризиковано та не дуже продуктивно, адже в мережі жертви залишиться забагато слідів, а кіберполіція може зупинити перекази на транзитних рахунках та повернути власнику. Існує ціла неформальна співдружність CISO та кіберкопів, яка досить ефективно відпрацьовує цю схему навіть на вихідних. Як то кажуть, це вони вам конкуренти, а нам вони – колеги. Ще можна пошукати у мережі жертви компрометувальну інформацію, скопіювати її та вимагати викуп за мовчання. Ну і нарешті, можна спробувати зробити все це, а потім ще й зашифрувати якомога більше систем в організації та вимагати гроші в криптовалюті за надання ключа розблокування.

Кіберкримінальний андерграунд це не купка підлітків у підвалі, і навіть не низка кіберкартелів, це складна та розгалужена постіндустріальна економіка. Глобалізований ринок, на якому є чіткий розподіл обов’язків та вузька спеціалізація. Злам мережі, викрадення грошей й блокування даних та систем майже ніколи не виконує якась одна банда. Це дуже ускладнює роботу правоохоронцям та перетворює первинний доступ на актив, яким просто торгують.

Покупці первинного доступу здійснюють операції з його монетизації, в тому числі за допомогою ransomware. Криптоздирники, такі як REvil, DarkSide, або LockBit це по суті вендори: виробники та постачальники Software as a Service, чи радше Ransomware as a Service. Вони ніби над ситуацією і не здійснюють операції напряму, тому залучення інсайдерів до співпраці – це цілком логічний хід; як вони раніше до такого не додумалися?

Photo by Mikhail Nilov on Pexels.com

Як це змінює задачі захисту?

Захиститися від добре підготовленого та спеціалізованого нападника – нелегка задача, але донедавна вона була структурно простою. Головний офіцер з інформаційної безпеки (CISO) мусив ідентифікувати можливі шляхи проникнення в корпоративну мережу компанії та захиститися від усіх виявлених векторів атак. Це звучить як багато роботи, так воно і є. Проте, принципово завдання досить просте: збір та обробка інформації. Пошукали загрози, пошукали вразливості, попрацювали над зниженням ризику, зайшли на наступне коло. Але тепер картинка змінюється.

У гру вступає інсайдер: зловмисник, в якого вже є легітимний доступ до інфраструктури, і який не проти впустити троянця у корпоративну мережу та отримати винагороду від кіберзлочинців. В будь-якій компанії (ну може за кількома виключеннями) завжди знайдеться працівник, який чимось незадоволений. І якщо в нормальних умовах це незадоволення може виражатися у токсичній поведінці або скаргах на колег, то включення до рівняння кількох мільйонів доларів все докорінно змінює. Злочинцям все одно, як їхній шкідливий програмний код потрапить у мережу жертви, тому вони зовсім не проти поділитися з інсайдером частиною викупу.

Photo by cottonbro on Pexels.com

Що з цим робити CISO?

Є ціла купа відповідей, але більшість із них не безплатні. З одного боку, невдоволений або зловмисний інсайдер має мізерні шанси нашкодити та залишитися непомітним в інфраструктурі з якісно налаштованими контролями безпеки. З іншого боку, якщо структурно та концептуально інфраструктура все ще перебуває у минулому столітті, то втрати для компанії все одно будуть відчутними.

Але є спосіб різко знизити ризики кібератак не залежно від їхнього походження. В цьому році концепції BeyondCorp виповнюється 7 років. Багато нових компаній, в яких є кому думати про безпеку, від самого початку будують свої системи та додатки за принципами Zero Trust. Ще більше організацій роблять це просто тому, що таким чином вигідніше та продуктивніше автоматизувати бізнес-процеси з нуля. Проте, якщо у вас все ще є периметр та велика “наземна” інфраструктура, а міграція в хмару та реалізація сучасних моделей доступу забороняється вашим локальним регулятором, на жаль, сучасність не для вас. А загроза інсайдерів якраз для вас, і вона зростає щохвилини.