Кожен раз, коли я чую чергове “навіщо мене зламувати, в мене нема чого красти”, мені хочеться провести лекцію з таргетингу державних кібероперацій, але я стримуюся. Тепер я буду направляти таких кіберневігласів за посиланням на цей допис.

Трохи передісторії. Foreign Policy опублікував блискуче журналістське розслідування про один з найяскравіших прикладів поєднання розвідувальних заходів у інтернеті та в “реальному житті”. Я наполегливо рекомендую вам ознайомитися з повним текстом.

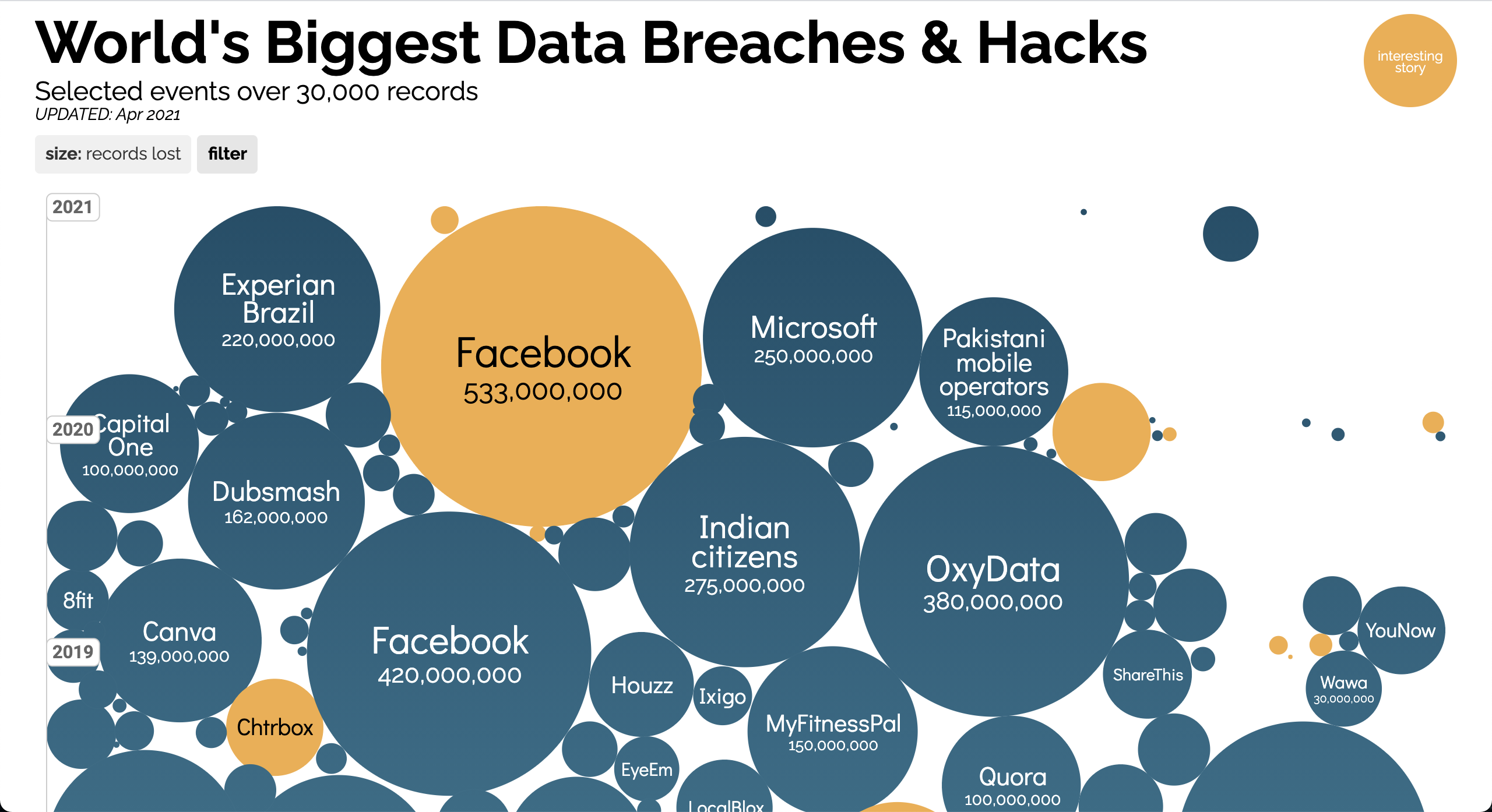

Схожу історію я розповідаю на початку кожного свого тренінгу для аудиторії з-поза галузі кібербезпеки: розробників програмного забезпечення та топменеджерів технологічних компаній. Насправді це дуже проста вправа з теорії множин. Внаслідок кількох операцій кібершпіонажу, китайська розвідка отримала дані з державних кадрових агенцій (так званий OPM Hack), операторів даних медичного страхування (Anthem Hack), та даних про переміщення осіб (злам мережі готелів Marriott). За допомогою порівняльного аналізу трьох наборів даних їм вдалося визначити перелік персоналу ЦРУ: це держслужбовці, які є у базі даних Anthem (бо це найбільший державний контрактор з медстрахування), та яких немає в базі OPM (бо кадровим діловодством секретних агентів займаються трохи інші установи). А у базах даних дочірніх мереж Marriott можна знайти, як держслужбовці подорожують, після чого озброївшись їхньою кредитною історією, вкраденою в Equifax, можна йти під американське посольство та чатувати на них з пропозицією продати трохи батьківщини за прискорення виплати іпотеки. Проте, підкуп це не єдиний інструмент контррозвідки: деколи викритих шпигунів просто вбивають.

Зараз за планом у вашій голові мало виникнути питання: як Китай дійшов до такого життя? Як соціалістична держава, яка ще 20 років тому розбудовувала свою економіку коштом дешевої робочої сили та незграбного копіювання західної інтелектуальної власності, сьогодні знаходиться в топі найпотужніших гравців у кіберпросторі? Невеличкий історичний екскурс.

Ще у 2010 році Китай потерпав від надглибокого проникнення американських спецслужб в усі аспекти життя країни. Американці досягли такого результату перевіреними на совку методами – через вербування агентів серед молодих та перспективних членів партії та подальше просування їх по кар‘єрній драбині. Робилося це в основному через хабарі та інші корупційні схеми, які були на той час звичайною справою серед китайських чиновників.

У 2012 році китайська партійна верхівка усвідомила екзистенційну загрозу корупції для політичного устрою в державі. Було оголошено антикорупційну війну, яка отримала тисячі жертв протягом наступних років. Повністю викорінити корупцію в КНР не вдалося, але американській розвідці було завдано серйозних втрат.

А у 2013 році стався Сноуден, який виніс з роботи секретні матеріали, що викрили як внутрішні, так і зовнішні розвідувальні програми американського уряду. Одночасно з безглуздим та безрезультатним розкриттям деталей програм спостереження АНБ за комунікаціями мешканців США (законне спостереження як велося тоді, так і ведеться зараз, попри певні косметичні зміни в його архітектурі), Едік розбовтав на увесь світ масштаби проникнення ЦРУ та АНБ в інфраструктуру організацій в державному та приватному секторі КНР – включаючи мережі приватних компаній, включаючи Хуавей.

З огляду на це, протягом 2010-2013 років китайці усвідомили загрозу інтернету. Система, яка була створена не ними, і на яку вони покладалися в усіх аспектах свого життя, була перетворена на зброю і вони опинилися під прицілом. Наступальний потенціал в кіберпросторі КНР накопичила в рекордні терміни й вже за кілька місяців китайські хакери не просто здійснювали викрадення баз даних з організацій по всьому світі. Навколо викрадених даних з‘явилися аналітики, які давали раду всій цій інформації з метою її подальшого використання у розвідувальній та дипломатичній діяльності. І сьогодні цей кібервійськовий індустріальний комплекс працює дуже ефективно, а китайській розвідці відомо практично все важливе про всіх важливих людей на планеті. Зокрема про всіх держслужбовців США.

Як наслідок швидкої та організованої дії китайського уряду, злами що відбулися після цього були набагато більш руйнівними для США. Китай не просто завдавав шкоди цивільним та державним цілям в Америці, він майстерно використовував трофейні дані для здійснення контррозвідувальних операцій та розширення власної агентурної мережі. За менш ніж 10 років КНР зі складної цілі перетворився на найскладнішого суперника колективного Заходу в кіберпросторі. При цьому ця країна майже ніколи не виходить за рамки джентльменських угод про статус кво у галузі міжнародного кібершпіонажу, залишаючи роль вічно п’яного сусіда Російській федерації.

До речі про Росію. Приблизно в той самий час, між 2010 та 2014 роками, російська контррозвідка отримала (скоріш за все від китайських колег) дані про фінансовий стан працівників американського посольства у Москві. Агенти ЦРУ під прикриттям отримують більше грошей, ніж цивільні. В них і робота складніше, та й ті ж самі хабарі платити звідкись треба. Проаналізувавши різницю в компенсації працівників американського дипломатичного корпусу, росіяни змогли досить точно визначити хто з дипломатів справжній, а хто – шпигун.

Звісно, коли ми говоримо про китайську та російську розвідку, у читача може скластися хибне враження певної віртуальності цих загроз. Мовляв, я не ціль, це мене особисто не стосується, політики хочуть нас посварити й далі по тексту бавовноголових методичок. Типу де я, а де китайські кіберхакери? Таке ставлення до проблеми невірне та згубне хоча б тому, що методи заволодіння вашими даними не змінюються від того, хто ці методи використовує. Все що я описую, це досить прості та доступні вправи та інструменти. А комерційні компанії стають жертвами шпіонажу значно частіше, ніж державні агенції.

Логічне питання: чому ж ми тоді про це значно рідше чуємо з новин? Банальна відповідь: тому, що більшість приватних організацій, навіть якщо їм пощастить виявити проникнення у свої мережі, скоріш за все залишать це в секреті. Ви думаєте з усіх українських галер зламали всього один SoftServe? Подумайте краще, ви ж ніби експертів з кібербезпеки в інтернеті читаєте. Ну добре, підказую: Першим кроком монетизації первинного доступу є його продаж зацікавленому агенту загроз. Другим кроком є викрадення даних та шантаж жертви щодо їх оприлюднення. Третім кроком є пошифрувати все тут нафіг і вимагати за це біткойни. Ви дуже часто чуєте про третій етап – ну бо він очевидний, коли Гармін лежить, то він лежить. Ви один раз чули про SoftServe і його відмову платити здирникам за приховання інциденту. І ви ніколи не чули, і якщо ви не в цьому бізнесі – то ніколи й не почуєте, про ринки збуту поштових, VPN-, RDP- та інших кредів віддаленого доступу до інфраструктур (в тому числі й українських) ІТ-компаній. А ІТ-компанії то ще порівняно непрості цілі… Але досить спекуляцій, далі дофантазуєте самі.

Висновок такий: ламають всіх. Це просто, доступно, дешево, та ще й порівняно безпечно, – бо в кіберполіції (і не лише української) не вистачає на все ресурсів та кваліфікації. Шантаж топменеджерів, рекрутинг незадоволених працівників конкурентів, хедхантинг кадрів та банальне викрадення інтелектуальної власності – протидія цим та багатьом іншим загрозам на порядку денному CISO більш-менш важливої компанії. Просто не всі вони про це здогадуються. Дехто просто виконує набір “хороших практик”, порекомендованих валютними консультантами, та йде собі о шостій додому.

Дехто ж більш просунутий залишається в курсі останніх новин, тримає себе та свою команду в формі, та регулярно ставить під сумнів ефективність своїх дій та рішень – адже це єдиний дієвий спосіб перевірити надійність безпеки організації.