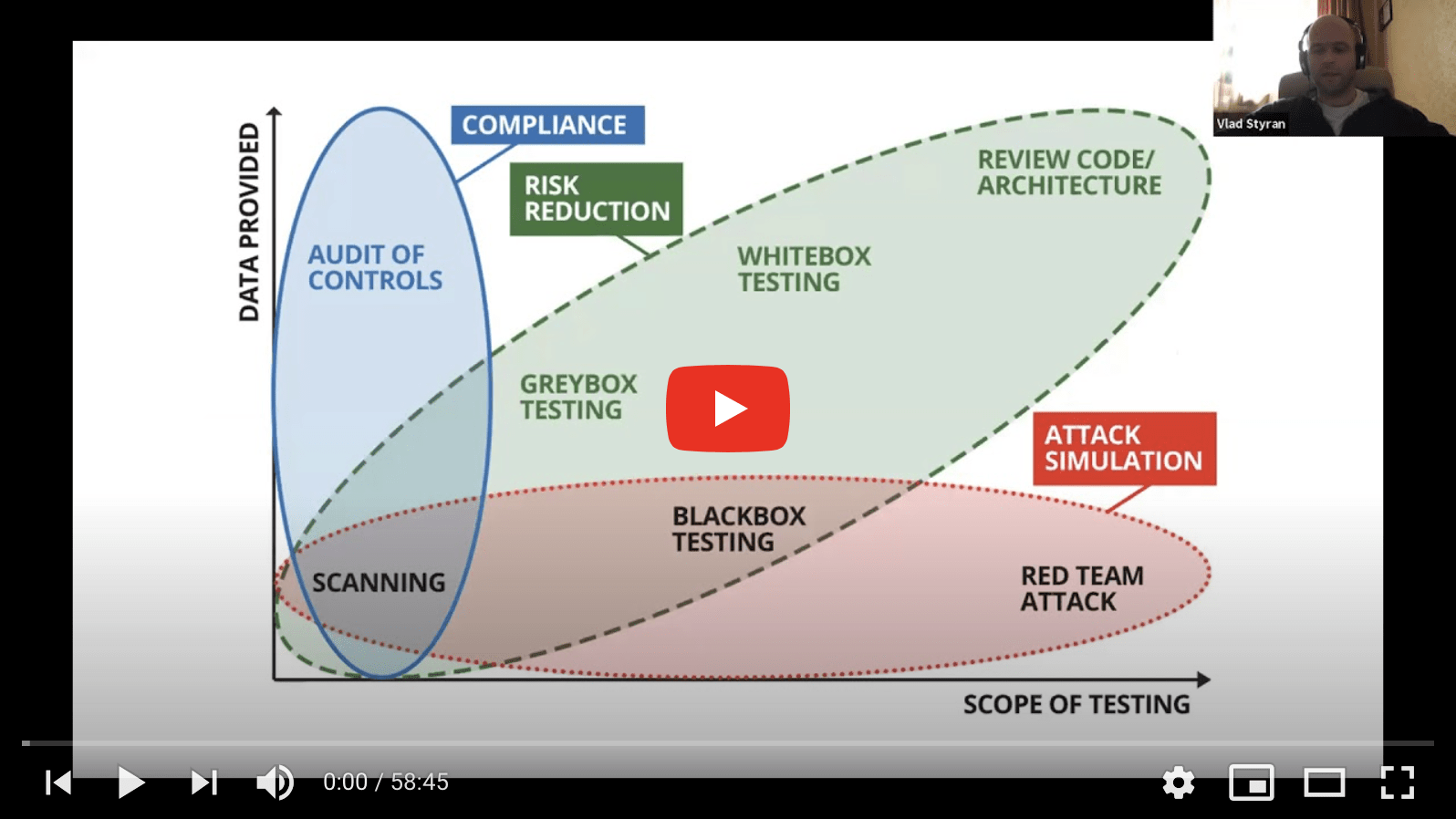

Підсумував думки щодо різниці між чотирма основними типами перевірки рівня кіберзахисту. Подробиці та трохи питань й відповідей можете подивитися у записі. Вийшов непоганий матеріал, але я ще узагальню.

Penetration Test або тест на проникнення це дуже перевантажене поняття. На жаль, так зараз називають все, що завгодно: від переформатовування звітів Nessus та Acunetix до висококваліфікованого редтімінгу. Серед професіоналів з тестування на проникнення, пентестом називають набір вправ з динамічної та інтерактивної перевірки впроваджених заходів безпеки. Тобто, пентест це умовна лінійка, якою ви можете виміряти ефективність вашого захисту проти актуальних загроз кібербезпеки.

Application Security або безпека програмного забезпечення це не лише тестування. Щобільше, тестування програмної безпеки – це навіть не 5% всіх вправ у цій дисципліні. Зорієнтуватися в цій сфері знань найлегше за допомогою проєкту OWASP SAMM. Там лаконічно та доступно перелічені всі поширені практики AppSec та надані напрямки, де шукати більше інформації. Звісно, тестування безпеки входить до п‘яти найважливіших практик захисту програмного забезпечення, поряд з навчанням розробників основам аппсеку, моделюванням загроз, формуванням вимог безпеки, та ревю безпеки програмного коду. Проте, коли люди без досвіду в цій галузі говорять про аппсек, вони зазвичай мають на увазі незалежні тести на проникнення додатків.

Secuity Assessment або оцінка захищеності це перевірка захисту певного скоупу на момент у часі. Тобто, це такий собі снепшот рівня безпеки в порівнянні до загальноприйнятих практик в галузі, вимог певного стандарту або внутрішньої документації: політик, процедур, тощо. Але це точно не аудит, бо вимоги до цього процесу менш строгі, а очікування менш формальні, подробиці в наступному параграфі. Оцінка захищеності це найзагальніше поняття, яке застосовується дуже широко. Та найпоширенішим прикладом звісно ж є оцінка захищеності за стандартом PCI DSS, яку проводять QSA – Qualified Security Assessors.

Information Security Audit або аудит інформаційної безпеки це незалежна перевірка ефективності виконання контролів інформаційної безпеки за певний період. Тобто, якщо у вас аудит, то у вас вже має бути набір вимог, способи їх задовольнити, оцінка ризиків, система внутрішніх контролів, журнали їх виконання тощо, а можливо навіть й підрозділ внутрішнього аудиту. Важливо розуміти, що на відміну від оцінки захищеності, аудит перевіряє не як ви захищаєтесь зараз, а як ви захищалися останні пів року чи рік. Наприклад, якщо сьогодні у вас ввімкнений та налаштований Web Application Firewall, то для ассессора цього буде досить. А от аудитору доведеться показати логи ефективної роботи WAF за шість місяців, і якщо їх десь немає, то контроль безпеки буде визнано неефективним. Аудитори використовують складніші та загальніші стандарти, такі як ISO/IEC 27001 та 27002, SOC 2, ITIL тощо.

Якщо коротко, то це все. Докладніше у відео, слайди нижче.

В чому різниця між тестами на проникнення, аудитами, та іншими послугами з кібербезпеки from Vlad Styran