Нещодавній блог-пост Ліни Лау, Внутрішній погляд на TTP NSA з китайської точки зору, викликав жваві обговорення в кіберспільноті. Її матеріал, який перекладає та узагальнює китайські звіти з реагування на інциденти, проливає світло на ймовірні кібероперації NSA проти Північно-Західного політехнічного університету Китаю. Звіти, опубліковані компаніями Qihoo 360 та CBIRC, стверджують, що NSA підтримувало доступ до мережі університету протягом понад десяти років. Хоча ці висновки не є відкриттями про діяльність західної кібер розвідки, аналіз Лау створює рідкісне, можливо унікальне, враження про методи кібер операторів країн Five Eyes з не-західної точки зору.

Головні спостереження

- Методи атрибуції: Китайські кібербезпекові компанії використовують інший підхід до атрибуції у порівнянні із західними. Замість висновків без зайвої прозорості, ці звіти містять детальні описи розслідувань, які пов’язують активність із конкретним агентом загроз .

- Довготривалий доступ: Звіти припускають, що групи, пов’язані з NSA, знаходились у мережі університету щонайменше десять років, з’являючись знову навіть після вживання заходів реагування на інциденти. Це вказує на використання глибоких методів збереження доступу, експлуатацію пристроїв на периметрі й викрадення облікових даних.

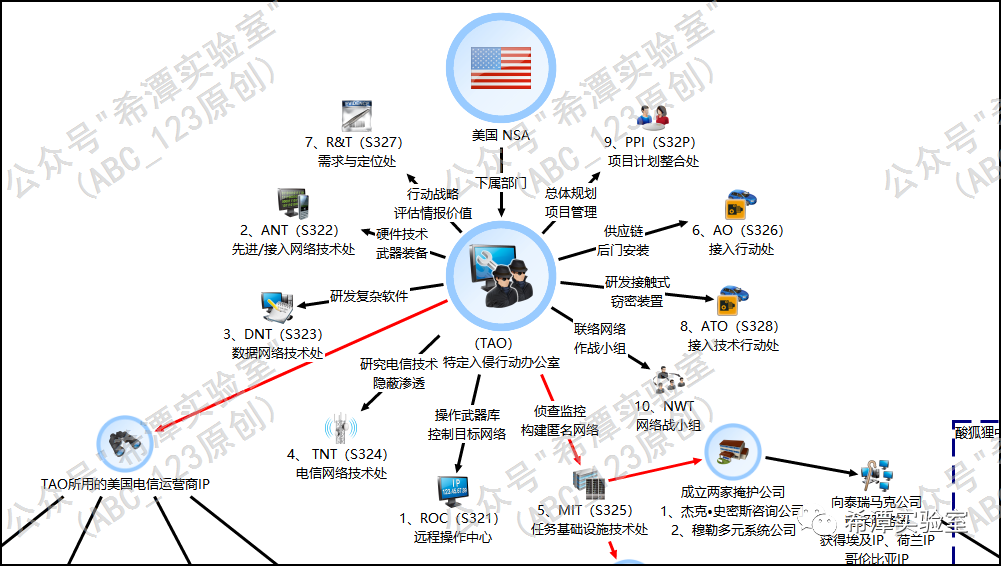

- Три пов’язані з США агенти загроз: Китайські аналітики приписують активність трьом різним групам—APT C40 (пов’язана з NSA TAO), іншій групі, пов’язаній з ЦРУ, та третій невизначеній структурі.

- Несподівано “звичайні” тактики: Багато хто очікував, що операції NSA включатимуть передові експлойти, проте описані TTP—викрадення облікових даних, бічний рух мережею та фішинг—відповідають типовим методам APT-груп. Це свідчить про те, що навіть елітні розвідувальні агентства покладаються на перевірені часом підходи, а не на чарівну кіберзброю.

- Використання витоків Shadow Brokers для атрибуції: Деякі висновки китайських аналітиків базуються на витоках інструментів NSA, опублікованих Shadow Brokers у 2016 році. Вочевидь, в противника США дуже довга пам’ять, вони беруть до уваги в аналізі історичні дані і використовують цю інформацію для зміцнення власного кіберзахисту.

- Баланс роботи та особистого життя: Один із цікавих моментів—операції припинялися у святкові дні США та тривали за графіком 9:00-16:00. Це свідчить про те, що кібер оператори державного рівня дотримуються структурованого робочого графіку, що дає підказки аналітикам кібер загроз.

- Дезінформація та прикриття: Авторка зазначає, що активність із використанням фішинга могла бути маскуванням, що приховувало більш витончені методи початкового доступу. Якщо так, то це може бути стандартною контррозвідувальною практикою, спрямованою на введення в оману аналітиків загроз.

Наслідки та висновки

Аналіз Лау підкреслює, що розвідувальні агентства діють подібно до APT-груп, незалежно від країни. NSA, хоч і має значні ресурси, не демонструє значної переваги над іншими державними кібер операторами у плані методів роботи. Натомість упор робиться на довготривалий доступ, використання відомих вразливостей, викрадення облікових даних і стратегічні точки проникнення.

Крім того, цей матеріал висвітлює еволюцію кіберпростору як середовища міжнародних відносин. Наразі розвідувальні агентства повинні розуміти, що їхні операції будуть аналізуватися та розкриватися. Так само, як західні компанії відстежують APT-групи з Китаю та Росії, китайські компанії тепер роблять це щодо NSA та ЦРУ. Різниця невелика і полягає головним чином у способі подання та поширення цієї інформації.

Висновки з китайських звітів про реагування на інциденти, перекладені та проаналізовані Ліною Лау, дають унікальну змогу поглянути на те, як КНР сприймає розвідувальні кібероперації західних країн. Хоча значна частина інформації підтверджує вже відомі підозри, рівень деталізації та методологія атрибуції заслуговують на увагу. Для захисників це цінна можливість вивчити методи противника та вдосконалити засоби виявлення загроз.