Пам‘ятаєте, я колись казав, що кібератака на Colonial Pipeline стала «моментом неПетя» для сполучених штатів? Я помилявся. Цим моментом стала кібератака на компанію Kaseya.

Kaseya виробляє програму для віддаленого контролю за великими флотиліями комп‘ютерів у гігантських територіально розподілених ІТ-інфраструктурах (VSA). Користуються нею великі транснаціональні корпорації та MSP (Managed Service Providers) – компанії, які надають послуги ІТ-адміністрування меншим організаціям.

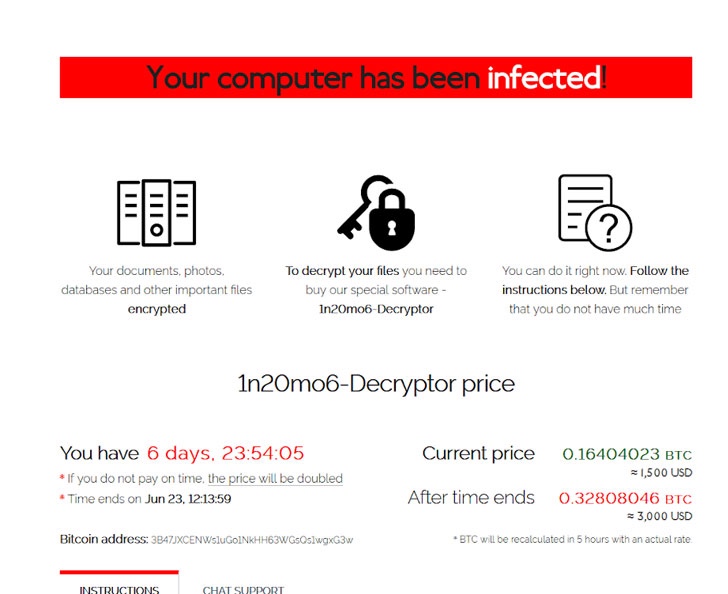

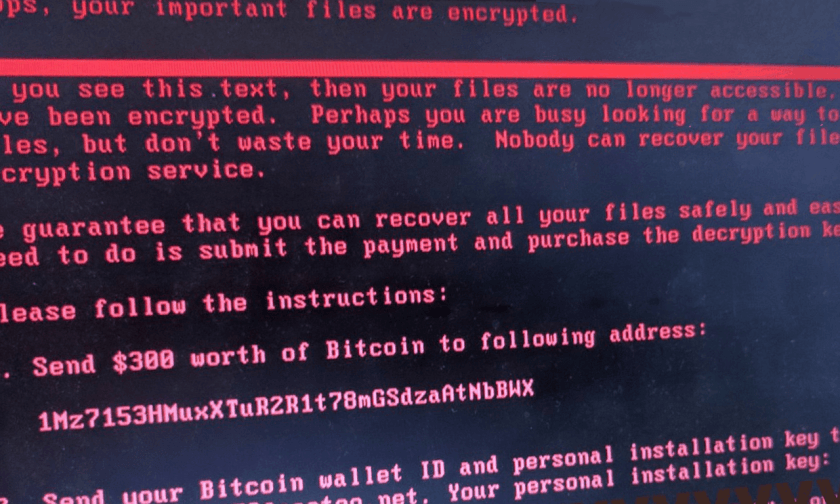

Драма розпочалася у п’ятницю 2 липня. Успішна первинна атака на ланцюг постачання програми дозволив хакерам захопити контроль над кількома сотнями організацій корпоративних користувачів VSA. Після цього кількість уражених комп‘ютерів росла в геометричній прогресії та досягла десятків тисяч ще до закінчення довгих вихідних у США. Успішний вибір цілі та ефективна адаптація нападників до специфіки жертв на другому та третьому етапах атаки робить цю операцію найблискучішим актом криптоздирництва в історії.

Але це все сухі факти, давайте вже трохи поспекулюємо. Я маю дві теорії. Або (А) ця атака була санкціонована Кремлем, або (Б) криптоздирники з банди REvil додумалися до цього самі, і тоді все ще гірше.

Справді, між атаками на Kaseya та пандемією notPetya багато спільного. Тактичне обрання дати початку нападу перед символічним державним святом (День незалежності США та День Конституції України). Початок операції з ураження постачальника програмного забезпечення (Kaseya та M.E.Doc), яке оновлюється автоматично. Походження та скеровування атаки з території РФ. Масштаби ураження та фінансові наслідки. Всі ці обставини змушують замислитись, і теорія змови виникає сама собою. Але я схиляюся до того, що попри зв’язок REvil з російськими спецслужбами, між Кремлем та кіберзлочинцями не було прямого узгодження цієї кібератаки. Все набагато трагічніше.

Я думаю, що криптоздирники досягли у своїх операційних процедурах, технологічних засобах та тактичній підготовці рівня агентів загроз державного калібру. Поки супердержави були суперзайняті «великою грою» на геополітичній арені, кіберзлочинці скористалися цим дефіцитом уваги та перевершили своїх колег з державного сектору.

Маю підозру, що в найближчому майбутньому тенденція збережеться. Легальні технологічні гіганти вже давно вийшли з-під контролю національних держав та стали рівноправними учасниками міжнародної політичної гри. Те саме дуже скоро зроблять майбутні кіберзлочинні мегакорпорації.

До речі, оператори крипторансомварі REvil заявили, що віддадуть універсальний ключ розшифрування всіх жертв цієї кібератаки всього за 70 млн дол. Це просто неймовірна щедрість та колосальна гуртова знижка, адже розшифрування всіх відомих наразі жертв в сумі потягнуло б на у рази більші гроші. Багато колег вважають, що так кіберзлочинці готуються вийти з бізнесу, ліквідувати бренд REvil, та почити на лаврах. Я так не думаю. Я підозрюю, що так вони завершують черговий раунд інвестицій у щось більше.

Оновлено 11 липня 2021 р.: Росс Андерсон et al. видали наукову статтю на цю тему. Кіберзлочинці є злочинцями в правовій та моральній площинах, але економічно, організаційно та технологічно – це підприємці, які створюють стартапи без доступу до легальних фінансових інструментів, таких як інвестиції, кредитування, тощо. The Grugq наводить приклади такого підходу у цьому пості.