– НазваГейміфікація моделювання загроз for Fun and Profit

– ТезиУ цій доповіді я розповім, як наша команда (BSG) моделює загрози під час проєктів тестування безпеки для досягнення повноти покриття обсягу робіт. Ми використовуємо гейміфікацію для вдосконалення цього процесу, і я припускаю, що це набагато менш нудно, ніж ви очікуєте від сеансу моделювання загроз. Я поділюсь інструментами, якими ми користуємось, та загальним підходом до гри.

– ОписМені смішно, коли я чую, як постачальники систем безпеки говорять про те, що “appsec треба зсувати ліворуч” у життєвому циклі розробки. Попри те, що моделювання загроз є найлівішим лівим з усіх лівих у цій галузі, вони насправді мають на увазі SAST, DAST, DeveSecOps або інше модне слівце.

У роботі пентестера, у більшості випадків можна застосувати “неявну модель загроз” або покластися на свою “експертну інтуїцію”. Однак одного разу ви зіткнетеся з тим, чого ніколи не зустрічали, і такий підхід підведе вас, вашу команду та вашого клієнта. Ви все одно проведете пентест, але не матимете впевненості, що зробили все, що могли. Звичайно, ви можете скористатися чеклістами та посібниками з тестування, але всі ми знаємо, що навіть OWASP WSTG охоплює лише обмежену частину обсягу робіт.

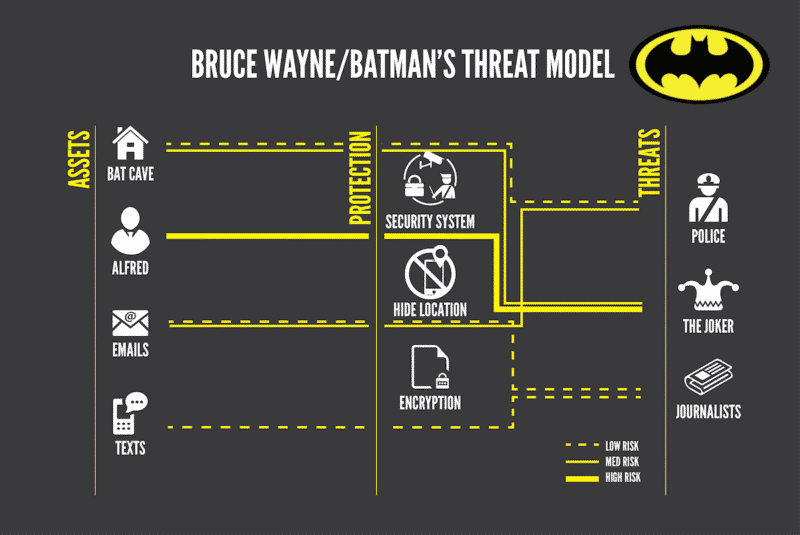

Ось для чого нам явне моделювання загроз. Зазвичай ми досягаємо успіху, думаючи як зловмисник, але тут нам слід подумати як розробник. За допомогою моделювання загроз та STRIDE, ми можемо провести мозковий штурм і записати всі речі, які можуть піти не так, а потім перейти до їх імітації. З теорії та практики – це набагато надійніший підхід до визначення обсягу робіт по пентесту. І навіть якщо вам не вдасться досягти абсолютної повноти тестування, ваш клієнт принаймні отримає гідну модель загрози.

Реєструйтесь за посиланням та побачимось у суботу.